勒索軟體是一種惡意攻擊,駭客透過勒索軟體加密組織的數據,並要求付款以解除被加密的資料。駭客還可能同時竊取組織的資料並要求支付額外費用(多重勒索),以換取不能告知檢調單位或其他人員,確保駭客的安全。 來源:NISTIR 8374 | Ransomware Risk Management: A Cybersecurity Framework Profile

以下會介紹 NISTIR 8374的內容,如何事前準備好面對勒索事件,以降低衝擊。

此NISTIR 8374 確定了 NIST CSF V1.1 的安全目標,藉以支援NIST CSF 框架中5大核心功能的識別、保護、偵測、應變和從勒索事件中復原。NISTIR 8374配置文件可用作管理勒索事件的風險指南,包括幫助衡量組織應對勒索軟體威脅和處理事件的潛在後果之準備程度。

勒索軟體造成的管理困境:付贖金? 不付贖金?

勒索軟體進入組織資訊系統的方法在廣泛的網路攻擊中很常見,它們的目的是強制支付贖金。

隨著駭客不斷尋找新方法來增加攻擊的成功率,勒索軟體的技術將持續進化。

幸運的是,組織可以按照推薦的步驟為勒索軟體攻擊做好準備並減少成功攻擊的可能性:

有許多資源可用於協助組織進行,包括來自美國國家標準與技術研究院(NIST)、聯邦調查局 (FBI) 和國土安全部 (DHS) 的資訊,以供參考。

如何用(HOW TO) NISTIR 8374

該文件是免費的,可以透過 NIST下載( NISTIR 8374 | Ransomware Risk Management: A Cybersecurity Framework Profile)。

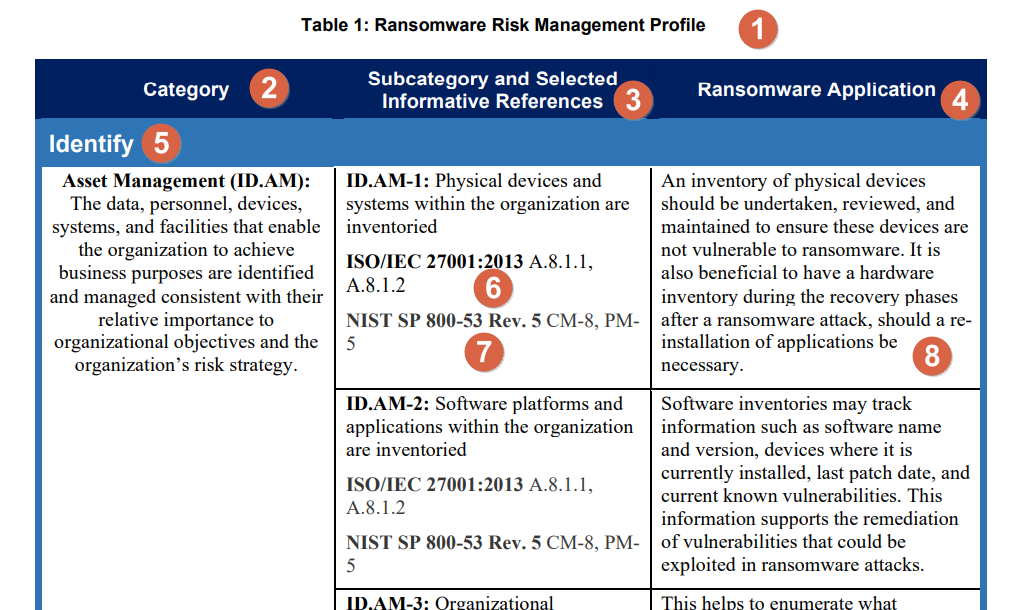

主要使用的方法為參照:文件中的Table,以下介紹文件中其中之一的Table 1: Ransomware Risk Management Profile。

如果覺得 NISTIR 8734很複雜,也可以直接先使用 快速指南"quick start guide",Getting Started with Cybersecurity Risk Management: Ransomware。

另外針對不熟悉的人員,不想使用該文件的組織,也提供以下指引,以緩解勒索軟體的威脅。

預防機制:

面對事前勒索軟體事件的復原準備步驟如下:

後記:

千言萬語講不清,一張好圖就搞定 ,「一圖在手,希望你有,盡在不言中」